Zero-trust security model untuk lindungi data dan akses internal – Di era digital yang serba terhubung, keamanan data dan akses internal menjadi perhatian utama. Model keamanan tradisional yang mengandalkan perimeter sudah tidak lagi memadai menghadapi ancaman siber yang semakin canggih. Solusi yang lebih adaptif dan efektif dibutuhkan untuk melindungi aset berharga perusahaan.

Model keamanan Zero-trust hadir sebagai jawaban atas tantangan ini. Konsep dasarnya sederhana namun revolusioner: “jangan percaya, verifikasi selalu.” Pendekatan ini menghilangkan asumsi kepercayaan implisit dan mewajibkan setiap pengguna, perangkat, dan aplikasi untuk diverifikasi sebelum mendapatkan akses ke sumber daya. Perbedaan mendasar dengan model tradisional terletak pada fokusnya yang tidak lagi hanya pada perimeter, melainkan pada setiap transaksi dan interaksi di dalam jaringan. Penerapan Zero-trust menawarkan manfaat signifikan, mulai dari pengurangan risiko kebocoran data hingga peningkatan efisiensi operasional.

Pengantar Model Keamanan Zero Trust: Zero-trust Security Model Untuk Lindungi Data Dan Akses Internal

Di era digital yang serba terhubung ini, data menjadi aset paling berharga bagi organisasi. Ancaman siber terus berkembang, memaksa kita untuk memikirkan kembali pendekatan keamanan tradisional. Model keamanan Zero Trust menawarkan solusi yang lebih adaptif dan efektif dalam melindungi data dan akses internal. Pendekatan ini didasarkan pada prinsip fundamental: “Jangan percaya, verifikasi selalu.”

Konsep Dasar Model Keamanan Zero Trust

Model keamanan Zero Trust beroperasi berdasarkan prinsip “jangan percaya, verifikasi selalu”. Artinya, tidak ada pengguna atau perangkat, baik di dalam maupun di luar jaringan, yang secara otomatis dipercaya. Setiap upaya akses ke sumber daya harus diverifikasi, terlepas dari lokasi atau asal permintaan. Verifikasi ini melibatkan autentikasi dan otorisasi yang ketat, serta pemantauan berkelanjutan terhadap perilaku pengguna dan perangkat.

Model ini memiliki beberapa komponen kunci:

- Verifikasi Identitas: Memastikan identitas pengguna dan perangkat melalui autentikasi multi-faktor (MFA).

- Pembatasan Akses: Memberikan akses hanya ke sumber daya yang dibutuhkan pengguna atau perangkat untuk menjalankan tugasnya. Prinsip least privilege diterapkan secara ketat.

- Mikro-segmentasi: Membagi jaringan menjadi segmen-segmen kecil untuk membatasi pergerakan lateral jika terjadi pelanggaran keamanan.

- Pemantauan Berkelanjutan: Memantau aktivitas pengguna dan perangkat secara terus-menerus untuk mendeteksi anomali dan ancaman.

Perbedaan Model Zero Trust dengan Model Keamanan Tradisional

Model keamanan tradisional, seringkali berbasis perimeter, mengasumsikan bahwa semua yang berada di dalam jaringan dipercaya. Pendekatan ini menciptakan titik masuk tunggal (perimeter) yang perlu dilindungi. Setelah berhasil melewati perimeter, pengguna atau perangkat memiliki akses luas ke sumber daya internal.

Perbedaan utama antara kedua model dapat diilustrasikan sebagai berikut:

- Model Tradisional: Berfokus pada perlindungan perimeter. Setelah masuk, akses relatif bebas. Jika perimeter ditembus, seluruh jaringan berisiko.

- Model Zero Trust: Tidak mengasumsikan kepercayaan. Setiap akses diverifikasi, terlepas dari lokasi. Membatasi dampak pelanggaran dengan mikro-segmentasi.

Contoh sederhananya: Bayangkan sebuah kastil. Dalam model tradisional, kastil dilindungi oleh tembok yang kuat (perimeter). Jika musuh berhasil melewati tembok, mereka memiliki akses ke seluruh kastil. Dalam model Zero Trust, setiap ruangan dalam kastil dijaga ketat. Bahkan jika musuh berhasil masuk, mereka hanya dapat mengakses ruangan tertentu, bukan seluruh kastil.

Manfaat Utama Menerapkan Zero Trust

Implementasi model Zero Trust menawarkan berbagai manfaat signifikan bagi organisasi:

- Peningkatan Keamanan Data: Mengurangi permukaan serangan dan membatasi dampak pelanggaran data.

- Peningkatan Kepatuhan: Membantu memenuhi persyaratan kepatuhan yang semakin ketat.

- Peningkatan Visibilitas: Memberikan visibilitas yang lebih baik ke dalam aktivitas jaringan dan perilaku pengguna.

- Peningkatan Produktivitas: Memungkinkan akses aman ke sumber daya dari mana saja, meningkatkan produktivitas karyawan.

- Adaptasi yang Lebih Baik: Lebih mudah beradaptasi dengan lingkungan kerja hibrida dan perubahan lanskap ancaman.

Ilustrasi Perbedaan Arsitektur Jaringan Sebelum dan Sesudah Penerapan Zero Trust

Berikut adalah deskripsi perbandingan arsitektur jaringan sebelum dan sesudah penerapan Zero Trust:

Sebelum Zero Trust (Model Perimeter):

- Jaringan dilindungi oleh firewall di perimeter.

- Pengguna di dalam jaringan dianggap tepercaya.

- Akses ke sumber daya internal relatif bebas setelah melewati perimeter.

- Jika perimeter ditembus, penyerang memiliki akses luas.

Sesudah Zero Trust:

- Tidak ada lagi perimeter yang jelas. Akses diverifikasi di setiap titik.

- Autentikasi multi-faktor (MFA) diterapkan untuk semua pengguna.

- Akses ke sumber daya dibatasi berdasarkan prinsip least privilege.

- Jaringan dibagi menjadi segmen-segmen kecil (mikro-segmentasi).

- Pemantauan dan analisis perilaku pengguna (UEBA) dilakukan secara terus-menerus.

Ilustrasi ini akan menunjukkan perubahan signifikan dalam pendekatan keamanan, dari fokus pada perimeter ke fokus pada verifikasi dan pembatasan akses yang berkelanjutan.

Pandangan Ahli tentang Pentingnya Zero Trust

“Zero Trust bukan hanya tren, melainkan kebutuhan mendasar untuk keamanan siber modern. Di dunia di mana ancaman terus berkembang dan perimeter tradisional semakin tidak relevan, Zero Trust memberikan kerangka kerja yang kuat untuk melindungi data dan akses.” – (Sumber: Contoh Kutipan dari Pakar Keamanan Siber Terkemuka)

Komponen Utama Model Zero Trust

Model keamanan Zero Trust mengandalkan beberapa komponen kunci yang bekerja bersama untuk mengamankan akses dan melindungi data. Setiap komponen memiliki peran krusial dalam memastikan bahwa hanya pengguna dan perangkat yang terverifikasi dan berwenang yang dapat mengakses sumber daya internal. Pendekatan ini secara fundamental berbeda dari model keamanan tradisional yang seringkali mengasumsikan kepercayaan berdasarkan lokasi jaringan.

Autentikasi, Otorisasi, dan Manajemen Akses

Komponen-komponen ini merupakan fondasi dari model Zero Trust. Mereka bekerja secara sinergis untuk memverifikasi identitas pengguna, menentukan hak akses mereka, dan mengelola izin untuk sumber daya. Penerapan yang tepat dari ketiga komponen ini sangat penting untuk memastikan keamanan data dan akses internal.

- Autentikasi: Proses memverifikasi identitas pengguna atau perangkat. Ini melibatkan penggunaan berbagai metode untuk memastikan bahwa mereka adalah siapa yang mereka klaim. Contohnya adalah penggunaan kata sandi, multi-factor authentication (MFA), atau biometrik.

- Otorisasi: Proses menentukan hak akses pengguna setelah identitas mereka telah diverifikasi. Ini melibatkan penentuan sumber daya mana yang boleh diakses pengguna dan tindakan apa yang boleh mereka lakukan. Otorisasi sering kali didasarkan pada peran, tugas, atau atribut pengguna.

- Manajemen Akses: Proses mengelola dan memantau akses pengguna ke sumber daya. Ini mencakup pemberian, penarikan, dan pemantauan hak akses. Sistem manajemen akses yang efektif memastikan bahwa hak akses selalu sesuai dengan kebutuhan bisnis dan kebijakan keamanan.

Metode Autentikasi dalam Zero Trust

Berbagai metode autentikasi digunakan dalam model Zero Trust untuk memverifikasi identitas pengguna. Setiap metode memiliki kelebihan dan kekurangan yang perlu dipertimbangkan berdasarkan kebutuhan dan lingkungan keamanan organisasi.

Berikut adalah tabel yang membandingkan berbagai metode autentikasi:

| Metode Autentikasi | Deskripsi | Kelebihan | Kekurangan |

|---|---|---|---|

| Kata Sandi | Pengguna memasukkan kata sandi untuk membuktikan identitas mereka. | Mudah diimplementasikan dan relatif murah. | Rentang terhadap serangan seperti phishing, brute-force, dan pencurian kredensial. |

| Multi-Factor Authentication (MFA) | Membutuhkan pengguna untuk memberikan lebih dari satu bentuk verifikasi, seperti kata sandi dan kode yang dikirim ke perangkat seluler. | Meningkatkan keamanan secara signifikan dengan mengurangi risiko akses tidak sah. | Membutuhkan investasi dalam infrastruktur dan pelatihan pengguna. |

| Biometrik | Menggunakan karakteristik fisik unik (misalnya, sidik jari, pengenalan wajah) untuk memverifikasi identitas. | Sulit untuk ditiru dan memberikan tingkat keamanan yang tinggi. | Membutuhkan perangkat keras khusus dan mungkin menimbulkan kekhawatiran privasi. |

| Sertifikat Digital | Menggunakan sertifikat digital yang dikeluarkan oleh otoritas sertifikasi terpercaya untuk memverifikasi identitas. | Menyediakan keamanan yang kuat dan dapat digunakan untuk mengautentikasi perangkat dan pengguna. | Membutuhkan pengelolaan sertifikat yang cermat dan dapat menjadi rumit. |

Segmentasi Jaringan

Segmentasi jaringan membagi jaringan menjadi segmen-segmen yang lebih kecil dan terisolasi. Tujuannya adalah untuk membatasi pergerakan lateral penyerang dalam jaringan jika terjadi pelanggaran keamanan. Dengan membatasi akses ke segmen tertentu, dampak serangan siber dapat dikurangi secara signifikan.

Berikut adalah beberapa manfaat utama dari segmentasi jaringan:

- Mengurangi Permukaan Serangan: Membatasi akses ke sumber daya hanya untuk pengguna dan perangkat yang membutuhkannya.

- Membatasi Pergerakan Lateral: Mencegah penyerang bergerak bebas di seluruh jaringan setelah mendapatkan akses awal.

- Meningkatkan Deteksi Ancaman: Memudahkan untuk mengidentifikasi aktivitas mencurigakan dalam segmen tertentu.

- Mempermudah Pemulihan: Memungkinkan organisasi untuk mengisolasi dan memulihkan dari pelanggaran dengan lebih cepat.

Peran Identity and Access Management (IAM)

Solusi Identity and Access Management (IAM) memainkan peran penting dalam implementasi Zero Trust. IAM menyediakan kerangka kerja untuk mengelola identitas, hak akses, dan kebijakan keamanan di seluruh organisasi. Ini membantu memastikan bahwa hanya pengguna yang sah yang memiliki akses ke sumber daya yang mereka butuhkan.

Berikut adalah beberapa cara IAM mendukung Zero Trust:

- Manajemen Identitas Terpusat: IAM menyediakan repositori pusat untuk mengelola identitas pengguna, termasuk informasi profil, peran, dan hak akses.

- Autentikasi dan Otorisasi yang Kuat: IAM mendukung berbagai metode autentikasi, termasuk MFA dan biometrik, serta memungkinkan implementasi kebijakan otorisasi yang ketat.

- Manajemen Akses Berbasis Peran (RBAC): IAM memungkinkan organisasi untuk mengelola hak akses berdasarkan peran pengguna, yang menyederhanakan pengelolaan akses dan memastikan konsistensi.

- Pemantauan dan Audit: IAM menyediakan kemampuan pemantauan dan audit untuk melacak aktivitas pengguna dan mengidentifikasi potensi ancaman.

Penerapan Zero Trust untuk Data

Model keamanan Zero Trust menawarkan pendekatan yang sangat efektif dalam melindungi data sensitif. Dengan prinsip “jangan percaya, selalu verifikasi,” Zero Trust memastikan bahwa setiap upaya akses ke data, baik yang tersimpan maupun yang sedang dalam perjalanan, selalu diverifikasi dan divalidasi. Pendekatan ini secara signifikan mengurangi risiko kebocoran data dan ancaman siber lainnya. Berikut adalah beberapa aspek kunci dari penerapan Zero Trust untuk perlindungan data.

Perlindungan Data Sensitif

Zero Trust melindungi data sensitif melalui serangkaian mekanisme yang komprehensif. Pendekatan ini tidak hanya berfokus pada perimeter jaringan, tetapi juga pada identitas, perangkat, dan aplikasi. Data dilindungi secara konsisten, terlepas dari lokasi atau statusnya.

- Data Tersimpan (Data at Rest): Data yang disimpan di server, database, atau penyimpanan lainnya dilindungi dengan enkripsi. Akses ke data ini hanya diberikan setelah otentikasi dan otorisasi yang ketat. Kebijakan akses berbasis peran (RBAC) dan kontrol akses berbasis atribut (ABAC) digunakan untuk memastikan hanya pengguna yang berwenang yang dapat mengakses data.

- Data dalam Transit (Data in Transit): Data yang dikirimkan melalui jaringan dienkripsi menggunakan protokol seperti TLS/SSL. Ini mencegah pihak yang tidak berwenang mencegat dan membaca data. Kontrol akses jaringan, seperti segmentasi jaringan dan mikro-segmentasi, membatasi pergerakan lateral ancaman dalam jaringan.

Contoh Penerapan Kebijakan Akses Berbasis Zero Trust, Zero-trust security model untuk lindungi data dan akses internal

Kebijakan akses berbasis Zero Trust dapat diterapkan secara fleksibel pada berbagai jenis data. Berikut adalah beberapa contoh konkret:

- Data Keuangan: Akses ke data rekening bank, transaksi keuangan, dan informasi kartu kredit dibatasi hanya untuk karyawan yang memiliki peran dan izin yang sesuai. Autentikasi multifaktor (MFA) wajib untuk semua akses. Pemantauan dan audit terus-menerus dilakukan untuk mendeteksi aktivitas mencurigakan.

- Informasi Pribadi (PII): Akses ke data pribadi pelanggan, seperti nama, alamat, dan nomor telepon, dibatasi hanya untuk karyawan yang memerlukan informasi tersebut untuk melakukan tugas mereka. Kebijakan “least privilege” diterapkan, yang berarti pengguna hanya diberikan akses ke data yang mereka butuhkan.

- Data Kekayaan Intelektual: Akses ke kode sumber, desain produk, dan informasi rahasia lainnya dibatasi hanya untuk karyawan yang memiliki izin yang sesuai. Kontrol akses yang ketat diterapkan untuk mencegah penyalinan atau distribusi data yang tidak sah.

Studi Kasus: Perusahaan yang Sukses Menerapkan Zero Trust

Banyak perusahaan telah berhasil menerapkan model Zero Trust untuk melindungi data mereka. Salah satunya adalah Google, yang mengadopsi model BeyondCorp, yang merupakan implementasi Zero Trust. Perusahaan lain seperti Microsoft, yang telah mengimplementasikan Zero Trust dalam produk dan layanannya, juga menunjukkan keberhasilan. Keberhasilan ini didorong oleh beberapa faktor utama:

- Komitmen Penuh: Dukungan dari manajemen puncak dan komitmen penuh untuk mengubah budaya keamanan.

- Teknologi yang Tepat: Implementasi solusi keamanan Zero Trust yang komprehensif, termasuk autentikasi multifaktor, kontrol akses berbasis peran, dan enkripsi.

- Proses yang Efektif: Pemantauan dan respons insiden yang berkelanjutan untuk mendeteksi dan mengatasi ancaman dengan cepat.

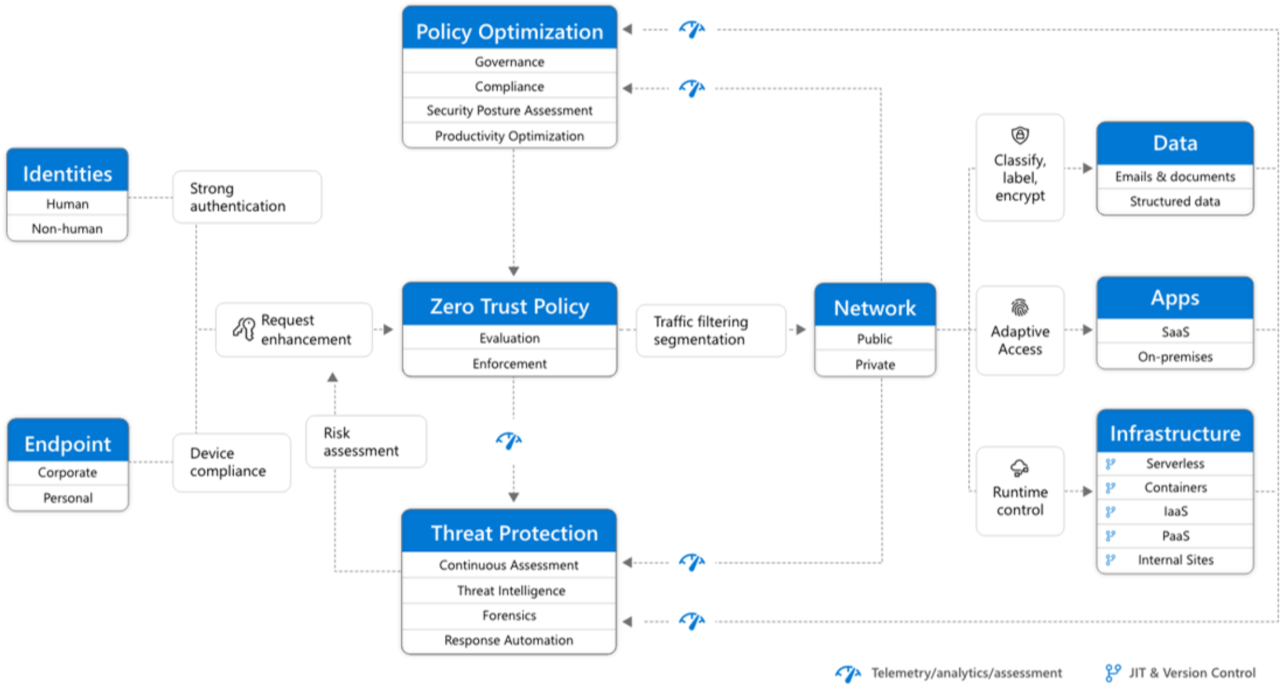

Diagram Alur Verifikasi Akses Data dalam Lingkungan Zero Trust

Berikut adalah diagram alur yang menggambarkan proses verifikasi akses data dalam lingkungan Zero Trust:

- Permintaan Akses: Pengguna atau perangkat meminta akses ke sumber daya data.

- Verifikasi Identitas: Sistem memverifikasi identitas pengguna atau perangkat melalui autentikasi multifaktor (MFA).

- Evaluasi Postur: Sistem menilai postur keamanan perangkat, termasuk status patch, status antivirus, dan kepatuhan terhadap kebijakan perusahaan.

- Otorisasi: Sistem mengevaluasi kebijakan akses untuk menentukan apakah pengguna atau perangkat diizinkan untuk mengakses sumber daya data. Kebijakan ini didasarkan pada peran pengguna, atribut, dan konteks lainnya.

- Akses Diberikan: Jika otorisasi berhasil, akses ke sumber daya data diberikan.

- Pemantauan dan Audit: Semua aktivitas akses dipantau dan diaudit untuk deteksi dan respons insiden.

Enkripsi Data dan Kontrol Akses Granular

Enkripsi data dan kontrol akses granular adalah dua komponen kunci dalam model Zero Trust. Keduanya bekerja bersama untuk memastikan bahwa data dilindungi secara efektif.

- Enkripsi Data: Data dienkripsi baik saat disimpan (data at rest) maupun saat dalam perjalanan (data in transit). Enkripsi melindungi data dari akses yang tidak sah, bahkan jika perangkat atau jaringan disusupi.

- Kontrol Akses Granular: Kontrol akses granular memungkinkan organisasi untuk menentukan siapa yang dapat mengakses data tertentu, tindakan apa yang dapat mereka lakukan, dan dalam kondisi apa mereka dapat mengakses data tersebut. Ini mengurangi permukaan serangan dan membatasi dampak dari potensi pelanggaran data.

Penerapan Zero Trust untuk Akses Internal

Model Zero Trust tidak hanya relevan untuk melindungi data, tetapi juga krusial dalam mengamankan akses ke aplikasi dan sumber daya internal. Penerapan Zero Trust pada akses internal secara signifikan meningkatkan postur keamanan secara keseluruhan, mengurangi permukaan serangan, dan memperkuat pertahanan terhadap ancaman siber yang semakin canggih. Pendekatan ini berfokus pada verifikasi identitas dan otorisasi setiap pengguna dan perangkat, bahkan jika mereka berada di dalam jaringan perusahaan.

Peningkatan Keamanan Akses Internal

Zero Trust meningkatkan keamanan akses ke aplikasi dan sumber daya internal dengan mengadopsi prinsip “jangan percaya, selalu verifikasi.” Pendekatan ini berbeda dengan model keamanan tradisional yang mengasumsikan bahwa pengguna di dalam jaringan sudah terpercaya. Zero Trust secara konsisten memverifikasi identitas pengguna dan memeriksa otorisasi mereka sebelum memberikan akses ke sumber daya, terlepas dari lokasi atau status jaringan.

Langkah-langkah Penerapan Zero Trust pada Akses Jaringan Internal

Menerapkan Zero Trust pada akses jaringan internal membutuhkan pendekatan bertahap yang melibatkan beberapa langkah kunci. Berikut adalah langkah-langkah yang diperlukan:

- Identifikasi dan Pemetaan Aset: Lakukan inventarisasi semua aset kritis, termasuk aplikasi, data, dan infrastruktur. Pahami siapa yang mengakses aset-aset tersebut dan bagaimana mereka mengaksesnya.

- Segmentasi Jaringan: Bagi jaringan menjadi segmen-segmen kecil untuk membatasi pergerakan lateral jika terjadi pelanggaran. Batasi akses antar segmen hanya jika diperlukan.

- Verifikasi Identitas: Implementasikan otentikasi multifaktor (MFA) untuk memverifikasi identitas pengguna. Gunakan solusi manajemen identitas dan akses (IAM) untuk mengelola identitas dan hak akses.

- Otorisasi Berbasis Kebijakan: Terapkan kebijakan akses yang ketat berdasarkan prinsip least privilege. Berikan akses hanya ke sumber daya yang dibutuhkan pengguna untuk melakukan pekerjaan mereka.

- Pemantauan dan Analisis: Implementasikan solusi pemantauan dan analisis untuk melacak aktivitas pengguna, mendeteksi anomali, dan merespons insiden keamanan secara real-time.

- Otomatisasi dan Orchestrasi: Otomatisasi proses keamanan, seperti respons insiden dan penegakan kebijakan, untuk mengurangi waktu respons dan meningkatkan efisiensi.

- Evaluasi dan Peningkatan Berkelanjutan: Lakukan evaluasi berkala terhadap efektivitas kebijakan dan kontrol keamanan. Lakukan penyesuaian berdasarkan temuan dan perubahan lanskap ancaman.

Peran ZTNA dalam Mengamankan Akses Jarak Jauh

Perangkat lunak Zero Trust Network Access (ZTNA) memainkan peran penting dalam mengamankan akses jarak jauh. ZTNA menyediakan akses yang aman dan terverifikasi ke aplikasi dan sumber daya internal tanpa perlu menggunakan VPN tradisional. ZTNA bekerja dengan:

- Membuat koneksi aman: ZTNA membuat koneksi aman berdasarkan identitas dan konteks pengguna, perangkat, dan lokasi.

- Mengisolasi aplikasi: ZTNA mengisolasi aplikasi dari jaringan, mengurangi permukaan serangan.

- Mengimplementasikan kebijakan berbasis identitas: ZTNA menerapkan kebijakan akses berbasis identitas, memastikan hanya pengguna yang berwenang yang dapat mengakses sumber daya.

Dengan ZTNA, pengguna hanya mendapatkan akses ke aplikasi yang mereka butuhkan, bukan ke seluruh jaringan, yang mengurangi risiko pelanggaran data dan serangan siber lainnya.

Meminimalkan Risiko dari Ancaman Insider

Zero Trust membantu meminimalkan risiko dari ancaman insider dengan beberapa cara:

- Prinsip Least Privilege: Memastikan bahwa pengguna hanya memiliki akses ke sumber daya yang mereka butuhkan untuk melakukan pekerjaan mereka, sehingga membatasi potensi kerusakan jika akun pengguna disusupi.

- Pemantauan dan Analisis: Memantau aktivitas pengguna secara terus-menerus untuk mendeteksi perilaku mencurigakan atau anomali yang mungkin mengindikasikan aktivitas insider berbahaya.

- Segmentasi Jaringan: Membatasi pergerakan lateral di dalam jaringan, sehingga mencegah ancaman insider untuk mengakses sumber daya sensitif di luar batasan yang diizinkan.

- Verifikasi Berkelanjutan: Memastikan bahwa akses pengguna terus-menerus diverifikasi, bahkan setelah mereka masuk ke jaringan, untuk mencegah penyalahgunaan kredensial atau akses yang tidak sah.

Rekomendasi Praktis untuk Lingkungan Kerja Hibrida

Untuk menerapkan Zero Trust dalam lingkungan kerja hibrida, pertimbangkan rekomendasi berikut:

- Definisikan Kebijakan Akses yang Jelas: Tetapkan kebijakan akses yang konsisten untuk semua pengguna, terlepas dari lokasi atau perangkat yang mereka gunakan.

- Prioritaskan Otentikasi Multifaktor (MFA): Wajibkan MFA untuk semua akses ke sumber daya internal.

- Gunakan ZTNA untuk Akses Jarak Jauh: Implementasikan ZTNA untuk menyediakan akses yang aman dan terverifikasi ke aplikasi internal dari lokasi mana pun.

- Segmentasi Jaringan Secara Efektif: Bagi jaringan menjadi segmen-segmen kecil untuk membatasi pergerakan lateral.

- Pantau dan Analisis Aktivitas Pengguna: Implementasikan solusi pemantauan dan analisis untuk mendeteksi perilaku mencurigakan.

- Latih Karyawan: Berikan pelatihan keamanan yang komprehensif kepada karyawan tentang praktik terbaik Zero Trust.

Terakhir

Penerapan Zero-trust security model untuk lindungi data dan akses internal bukan lagi pilihan, melainkan sebuah keharusan bagi organisasi yang ingin menjaga keamanan dan keberlangsungan bisnisnya. Dengan mengadopsi prinsip “verifikasi selalu”, perusahaan dapat secara signifikan mengurangi permukaan serangan, meningkatkan deteksi ancaman, dan memperkuat postur keamanan secara keseluruhan. Meskipun implementasinya mungkin memerlukan investasi dan perubahan budaya, manfaat jangka panjangnya jauh lebih besar daripada tantangan yang dihadapi. Memastikan data tetap aman dan akses terkontrol adalah kunci untuk menghadapi masa depan digital yang penuh tantangan.