Business continuity planning TI menghadapi bencana dan serangan – Dunia digital saat ini, keberlangsungan operasional TI menjadi fondasi vital bagi setiap bisnis. Namun, ancaman selalu mengintai, mulai dari bencana alam yang tak terduga hingga serangan siber yang canggih. Oleh karena itu, perencanaan keberlangsungan bisnis TI (Business Continuity Planning – BCP) bukan lagi pilihan, melainkan sebuah keharusan untuk memastikan kelangsungan perusahaan di tengah situasi krisis.

Artikel ini akan mengupas tuntas tentang Business continuity planning TI menghadapi bencana dan serangan, memberikan panduan praktis dan komprehensif. Mulai dari mengidentifikasi risiko, menyusun strategi mitigasi dan pemulihan, hingga memilih teknologi yang tepat, semuanya akan dibahas secara mendalam. Tujuannya adalah memberikan pemahaman yang kuat dan bekal yang cukup untuk merancang dan mengimplementasikan BCP TI yang efektif.

Pendahuluan: Memahami Pentingnya Perencanaan Keberlangsungan Bisnis TI (Business Continuity Planning – BCP)

Di era digital yang serba terhubung, keberlangsungan operasional Teknologi Informasi (TI) menjadi fondasi vital bagi kelangsungan bisnis. Bencana alam, seperti gempa bumi atau banjir, serta serangan siber yang semakin canggih, dapat menghentikan operasional TI secara tiba-tiba. Hal ini berpotensi menyebabkan kerugian finansial yang signifikan, kerusakan reputasi, dan bahkan kebangkrutan. Oleh karena itu, perencanaan keberlangsungan bisnis TI (Business Continuity Planning – BCP) bukan lagi pilihan, melainkan sebuah keharusan bagi setiap organisasi yang ingin tetap kompetitif dan resilien.

BCP TI adalah proses yang komprehensif untuk memastikan bahwa sistem, data, dan infrastruktur TI tetap beroperasi atau dapat segera dipulihkan setelah terjadi gangguan. Ini mencakup identifikasi risiko, pengembangan strategi pemulihan, dan implementasi langkah-langkah untuk meminimalkan dampak gangguan terhadap bisnis. Tanpa BCP TI yang efektif, perusahaan berisiko tinggi mengalami dampak negatif yang merugikan.

Urgensi BCP TI dalam Menghadapi Bencana Alam dan Serangan Siber

Urgensi BCP TI sangat tinggi karena dua faktor utama: bencana alam dan serangan siber. Bencana alam, seperti gempa bumi, banjir, dan badai, dapat menyebabkan kerusakan fisik pada infrastruktur TI, seperti pusat data, server, dan jaringan. Kerusakan ini dapat mengakibatkan hilangnya data, terhentinya layanan, dan gangguan operasional bisnis. Serangan siber, seperti serangan ransomware, malware, dan serangan Distributed Denial of Service (DDoS), juga semakin sering terjadi dan semakin canggih. Serangan ini dapat menargetkan data sensitif, mengganggu operasional sistem, dan menyebabkan kerugian finansial yang besar. BCP TI yang efektif harus mampu mengatasi kedua jenis ancaman ini.

Contoh Kasus Nyata Dampak Kegagalan BCP TI pada Perusahaan

Kegagalan dalam menerapkan BCP TI dapat mengakibatkan dampak yang sangat merugikan bagi perusahaan. Berikut adalah beberapa contoh kasus nyata:

- Ransomware WannaCry (2017): Serangan ransomware WannaCry menginfeksi ratusan ribu komputer di seluruh dunia, termasuk di berbagai rumah sakit dan perusahaan. Akibatnya, banyak layanan terhenti, data hilang, dan perusahaan mengalami kerugian finansial yang besar. Perusahaan yang memiliki BCP TI yang baik mampu memulihkan sistem mereka lebih cepat dan meminimalkan dampak serangan.

- Serangan DDoS pada Layanan Perbankan: Serangan DDoS dapat menyebabkan layanan perbankan online tidak dapat diakses oleh nasabah. Hal ini dapat menyebabkan hilangnya kepercayaan nasabah, kerugian finansial, dan kerusakan reputasi. Perusahaan perbankan yang memiliki BCP TI yang kuat, termasuk rencana mitigasi DDoS, dapat mengurangi dampak serangan dan menjaga kelangsungan layanan.

- Bencana Alam di Pusat Data: Bencana alam, seperti banjir atau gempa bumi, dapat merusak pusat data yang menyimpan data penting perusahaan. Jika perusahaan tidak memiliki BCP TI yang memadai, mereka dapat kehilangan data, terhenti operasionalnya, dan mengalami kerugian finansial yang signifikan.

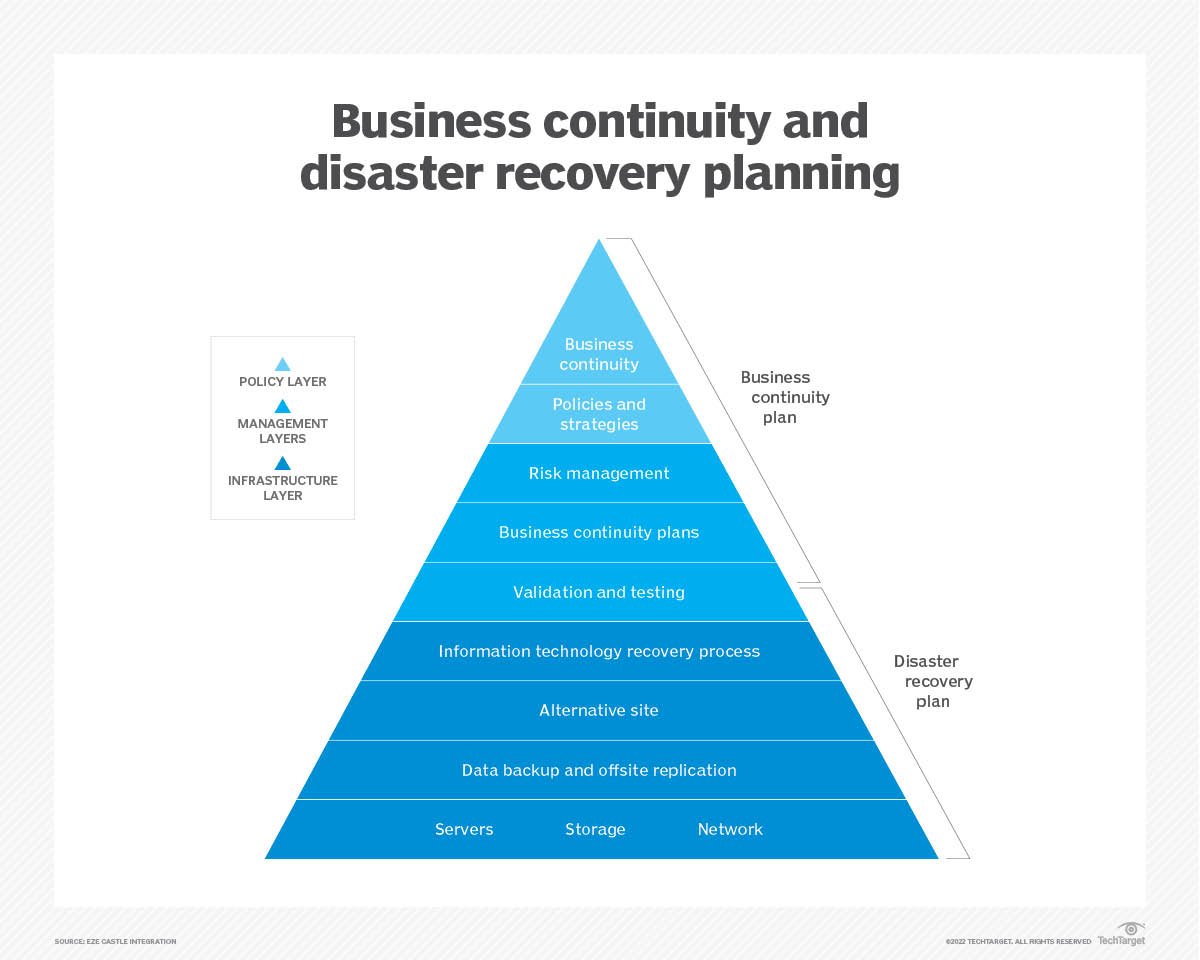

Komponen Utama dalam BCP TI yang Efektif

BCP TI yang efektif terdiri dari beberapa komponen utama yang saling terkait:

- Analisis Dampak Bisnis (BIA): Proses untuk mengidentifikasi dan mengevaluasi dampak finansial dan operasional dari gangguan pada sistem dan layanan TI. BIA membantu menentukan prioritas pemulihan dan alokasi sumber daya.

- Penilaian Risiko: Identifikasi potensi ancaman dan kerentanan yang dapat mengganggu operasional TI. Penilaian risiko membantu mengembangkan strategi mitigasi yang tepat.

- Strategi Pemulihan: Pengembangan rencana untuk memulihkan sistem dan layanan TI setelah terjadi gangguan. Strategi pemulihan mencakup pemilihan metode pemulihan yang tepat, seperti pemulihan dari cadangan data, failover, atau pemulihan dari lokasi alternatif.

- Rencana Pemulihan Bencana (DRP): Dokumen rinci yang berisi langkah-langkah yang harus diambil untuk memulihkan sistem dan layanan TI setelah terjadi bencana. DRP mencakup prosedur pemulihan, tanggung jawab personel, dan informasi kontak penting.

- Pengujian dan Latihan: Melakukan pengujian dan latihan secara berkala untuk memastikan bahwa rencana BCP TI berfungsi efektif. Pengujian dan latihan membantu mengidentifikasi kelemahan dalam rencana dan memberikan kesempatan untuk melakukan perbaikan.

- Komunikasi: Membangun mekanisme komunikasi yang efektif untuk memastikan bahwa semua pemangku kepentingan, termasuk karyawan, pelanggan, dan vendor, mendapatkan informasi yang tepat selama dan setelah terjadi gangguan.

Struktur Artikel yang Membahas Topik Ini Secara Komprehensif

Artikel ini akan membahas BCP TI secara komprehensif, mencakup aspek-aspek penting berikut:

- Pendahuluan: Menjelaskan pentingnya BCP TI dan memberikan gambaran umum tentang topik yang akan dibahas.

- Identifikasi Risiko dan Analisis Dampak Bisnis: Membahas cara mengidentifikasi risiko yang relevan dengan operasional TI dan menganalisis dampak bisnis dari gangguan.

- Pengembangan Strategi Pemulihan: Membahas berbagai strategi pemulihan yang dapat digunakan, termasuk pemulihan dari cadangan data, failover, dan pemulihan dari lokasi alternatif.

- Implementasi Rencana Pemulihan Bencana (DRP): Membahas langkah-langkah yang diperlukan untuk mengimplementasikan DRP, termasuk prosedur pemulihan, tanggung jawab personel, dan informasi kontak penting.

- Pengujian, Latihan, dan Pemeliharaan: Membahas pentingnya pengujian dan latihan secara berkala untuk memastikan efektivitas BCP TI, serta langkah-langkah pemeliharaan yang diperlukan.

- Kesimpulan: Merangkum poin-poin penting dan menekankan pentingnya BCP TI untuk kelangsungan bisnis.

Ilustrasi Siklus Hidup BCP TI

Siklus hidup BCP TI adalah proses berkelanjutan yang melibatkan beberapa tahapan utama. Berikut adalah deskripsi ilustratif dari siklus tersebut:

Tahap 1: Perencanaan (Planning). Tahap ini melibatkan analisis risiko, analisis dampak bisnis (BIA), dan pengembangan strategi pemulihan. Output dari tahap ini adalah rencana BCP TI yang terdokumentasi dengan baik.

Tahap 2: Implementasi (Implementation). Pada tahap ini, rencana BCP TI diimplementasikan. Ini termasuk pengadaan infrastruktur cadangan, instalasi perangkat lunak pemulihan, dan pelatihan personel.

Tahap 3: Pengujian dan Latihan (Testing and Exercise). Rencana BCP TI diuji dan dilatih secara berkala untuk memastikan efektivitasnya. Pengujian dapat berupa pengujian meja (tabletop testing), pengujian simulasi, atau pengujian langsung (live testing).

Tahap 4: Pemeliharaan (Maintenance). Rencana BCP TI harus diperbarui secara berkala untuk mencerminkan perubahan dalam lingkungan bisnis dan teknologi. Pemeliharaan juga mencakup pembaruan perangkat lunak, pembaruan infrastruktur, dan pelatihan personel.

Tahap 5: Pemulihan (Recovery). Jika terjadi gangguan, rencana BCP TI diaktifkan untuk memulihkan sistem dan layanan TI. Proses pemulihan harus dilakukan secepat dan seefisien mungkin untuk meminimalkan dampak gangguan.

Tahap 6: Evaluasi (Evaluation). Setelah proses pemulihan selesai, dilakukan evaluasi untuk mengidentifikasi area yang perlu ditingkatkan dalam rencana BCP TI. Evaluasi ini membantu meningkatkan efektivitas rencana di masa mendatang.

Siklus ini terus berulang, memastikan bahwa rencana BCP TI selalu relevan dan efektif dalam menghadapi berbagai ancaman dan gangguan.

Identifikasi Ancaman dan Risiko dalam Konteks Bencana dan Serangan

Perencanaan Keberlangsungan Bisnis (BCP) TI yang efektif sangat bergantung pada kemampuan untuk mengidentifikasi dan mengelola ancaman serta risiko yang dapat mengganggu operasional. Proses ini melibatkan pemahaman mendalam tentang potensi bahaya, baik yang disebabkan oleh bencana alam maupun serangan siber, serta evaluasi dampak yang mungkin timbul. Identifikasi yang komprehensif memungkinkan organisasi untuk mengembangkan strategi mitigasi yang tepat, memastikan kelangsungan bisnis, dan meminimalkan kerugian.

Langkah awal dalam BCP adalah mengidentifikasi ancaman dan risiko yang relevan. Ini melibatkan analisis mendalam terhadap berbagai skenario yang dapat mengganggu operasional TI, termasuk bencana alam dan serangan siber. Setelah ancaman diidentifikasi, langkah selanjutnya adalah menilai risiko yang terkait dengan setiap ancaman. Penilaian risiko melibatkan evaluasi kemungkinan terjadinya ancaman, dampak yang mungkin timbul, dan prioritas penanganan. Proses ini sangat penting untuk memastikan bahwa sumber daya dialokasikan secara efektif untuk melindungi aset TI yang paling kritis.

Jenis Bencana Alam yang Mengganggu Operasional TI

Bencana alam dapat menyebabkan gangguan signifikan pada infrastruktur TI, mulai dari kerusakan fisik hingga hilangnya data. Memahami berbagai jenis bencana alam dan dampaknya adalah langkah krusial dalam perencanaan BCP.

- Gempa Bumi: Gempa bumi dapat menyebabkan kerusakan fisik pada server, pusat data, dan infrastruktur jaringan. Selain itu, gempa bumi dapat menyebabkan pemadaman listrik yang berkepanjangan, yang dapat mengakibatkan hilangnya data dan terhentinya layanan.

- Banjir: Banjir dapat merusak peralatan TI, termasuk server, router, dan switch. Banjir juga dapat menyebabkan hilangnya data jika peralatan penyimpanan data terkena air. Selain itu, banjir dapat memutus akses ke infrastruktur jaringan, yang dapat mengganggu layanan.

- Badai: Badai dapat menyebabkan kerusakan fisik pada infrastruktur TI, termasuk kerusakan pada gedung dan peralatan. Badai juga dapat menyebabkan pemadaman listrik dan gangguan pada jaringan komunikasi.

- Kebakaran Hutan: Kebakaran hutan dapat menyebabkan kerusakan pada infrastruktur jaringan, termasuk kabel dan menara seluler. Kebakaran hutan juga dapat menyebabkan pemadaman listrik dan gangguan pada layanan internet.

- Letusan Gunung Berapi: Letusan gunung berapi dapat menyebabkan kerusakan pada infrastruktur TI akibat abu vulkanik. Abu vulkanik dapat merusak peralatan elektronik dan mengganggu jaringan komunikasi.

Jenis Serangan Siber yang Menjadi Ancaman Utama bagi Infrastruktur TI

Serangan siber terus berkembang dalam hal kompleksitas dan frekuensi. Organisasi harus memahami berbagai jenis serangan siber untuk melindungi infrastruktur TI mereka secara efektif.

- Serangan Malware: Malware, termasuk virus, worm, dan trojan, dapat merusak sistem, mencuri data, atau mengganggu operasional. Contohnya adalah serangan ransomware yang mengenkripsi data dan meminta tebusan.

- Serangan Phishing: Serangan phishing menggunakan email atau pesan palsu untuk menipu pengguna agar mengungkapkan informasi sensitif seperti kata sandi atau informasi keuangan.

- Serangan DDoS (Distributed Denial of Service): Serangan DDoS membanjiri server dengan lalu lintas internet yang berlebihan, sehingga membuat layanan tidak tersedia bagi pengguna yang sah.

- Serangan Ransomware: Ransomware mengenkripsi data korban dan meminta tebusan untuk mengembalikannya. Serangan ini dapat menyebabkan kerugian finansial yang signifikan dan kerusakan reputasi.

- Serangan Man-in-the-Middle (MITM): Serangan MITM melibatkan penyadapan komunikasi antara dua pihak untuk mencuri informasi atau memanipulasi data.

- Serangan SQL Injection: Serangan SQL injection memanfaatkan kelemahan dalam aplikasi web untuk menyuntikkan kode berbahaya ke dalam database, memungkinkan penyerang untuk mencuri, memodifikasi, atau menghapus data.

- Serangan Zero-Day: Serangan zero-day memanfaatkan kerentanan yang belum diketahui oleh vendor perangkat lunak, sehingga sulit untuk dicegah.

Daftar Risiko Spesifik Terkait dengan Setiap Ancaman

Setiap ancaman, baik bencana alam maupun serangan siber, memiliki risiko spesifik yang perlu diidentifikasi dan dikelola. Identifikasi risiko yang tepat adalah kunci untuk mengembangkan strategi mitigasi yang efektif.

- Gempa Bumi:

- Kerusakan fisik pada server dan pusat data.

- Kehilangan data akibat kerusakan penyimpanan.

- Pemadaman listrik berkepanjangan.

- Gangguan pada jaringan komunikasi.

- Banjir:

- Kerusakan peralatan TI akibat air.

- Kehilangan data akibat kerusakan penyimpanan.

- Gangguan pada layanan internet.

- Kerusakan infrastruktur jaringan.

- Badai:

- Kerusakan fisik pada gedung dan peralatan.

- Pemadaman listrik.

- Gangguan pada jaringan komunikasi.

- Serangan Malware:

- Kehilangan data akibat enkripsi atau penghapusan.

- Gangguan operasional akibat infeksi sistem.

- Kerugian finansial akibat biaya pemulihan.

- Kerusakan reputasi.

- Serangan Phishing:

- Pencurian informasi sensitif (kata sandi, informasi keuangan).

- Akses tidak sah ke sistem dan data.

- Kerugian finansial akibat penipuan.

- Serangan DDoS:

- Ketidaktersediaan layanan.

- Kerugian finansial akibat hilangnya pendapatan.

- Kerusakan reputasi.

Tabel Dampak Finansial dan Operasional dari Berbagai Jenis Bencana dan Serangan

Analisis dampak finansial dan operasional adalah bagian penting dari penilaian risiko. Tabel berikut memberikan gambaran perbandingan dampak dari berbagai jenis ancaman.

| Jenis Ancaman | Dampak Operasional | Dampak Finansial | Prioritas Penanganan |

|---|---|---|---|

| Gempa Bumi | Gangguan layanan, kehilangan data, kerusakan infrastruktur | Biaya perbaikan infrastruktur, biaya pemulihan data, hilangnya pendapatan | Tinggi |

| Banjir | Gangguan layanan, kerusakan peralatan, kehilangan data | Biaya penggantian peralatan, biaya pemulihan data, hilangnya pendapatan | Tinggi |

| Badai | Gangguan layanan, kerusakan infrastruktur, pemadaman listrik | Biaya perbaikan infrastruktur, hilangnya pendapatan | Sedang |

| Serangan Malware | Gangguan operasional, kehilangan data, kerusakan sistem | Biaya pemulihan data, biaya pemulihan sistem, biaya investigasi, potensi denda | Tinggi |

| Serangan Phishing | Akses tidak sah ke sistem, pencurian data | Kerugian finansial akibat penipuan, biaya investigasi | Tinggi |

| Serangan DDoS | Ketidaktersediaan layanan | Hilangnya pendapatan, biaya pemulihan | Sedang |

Cara Melakukan Penilaian Risiko untuk Menentukan Prioritas Mitigasi

Penilaian risiko adalah proses sistematis untuk mengidentifikasi, menganalisis, dan mengevaluasi risiko. Proses ini membantu organisasi untuk menentukan prioritas mitigasi dan mengalokasikan sumber daya secara efektif.

- Identifikasi Aset: Identifikasi semua aset TI yang kritis, termasuk perangkat keras, perangkat lunak, data, dan layanan.

- Identifikasi Ancaman: Identifikasi ancaman yang mungkin terjadi terhadap aset-aset tersebut.

- Analisis Kerentanan: Analisis kerentanan yang ada pada aset-aset tersebut yang dapat dieksploitasi oleh ancaman.

- Analisis Dampak: Evaluasi dampak yang mungkin timbul jika ancaman terjadi dan kerentanan dieksploitasi. Dampak dapat berupa kerugian finansial, kerusakan reputasi, atau gangguan operasional.

- Penilaian Probabilitas: Tentukan probabilitas terjadinya setiap ancaman.

- Penilaian Risiko: Hitung tingkat risiko untuk setiap ancaman dengan mengalikan probabilitas dengan dampak.

- Prioritasi Risiko: Prioritaskan risiko berdasarkan tingkat risiko. Risiko dengan tingkat risiko tertinggi harus ditangani terlebih dahulu.

- Pengembangan Strategi Mitigasi: Kembangkan strategi mitigasi untuk mengurangi risiko. Strategi mitigasi dapat berupa pencegahan, deteksi, respons, atau pemulihan.

- Implementasi dan Pemantauan: Implementasikan strategi mitigasi dan pantau efektivitasnya secara berkala.

Strategi Mitigasi dan Pemulihan Bencana: Business Continuity Planning TI Menghadapi Bencana Dan Serangan

Keberlangsungan bisnis TI sangat bergantung pada kemampuan untuk menghadapi dan pulih dari berbagai bencana dan serangan. Strategi mitigasi dan pemulihan bencana yang efektif adalah fondasi penting untuk memastikan kelangsungan operasional, meminimalkan dampak negatif, dan menjaga reputasi perusahaan.

Mitigasi Dampak Bencana Alam, Business continuity planning TI menghadapi bencana dan serangan

Mitigasi bencana alam adalah langkah-langkah proaktif untuk mengurangi potensi kerusakan dan dampak dari bencana alam pada infrastruktur TI. Pendekatan ini melibatkan berbagai tindakan preventif dan persiapan untuk meminimalkan kerugian dan mempercepat pemulihan.

- Penempatan Lokasi yang Strategis: Pemilihan lokasi pusat data yang aman dan terhindar dari risiko bencana alam seperti banjir, gempa bumi, dan badai. Pertimbangkan ketinggian lokasi, jarak dari sumber air, dan riwayat geologis daerah tersebut.

- Desain Infrastruktur yang Tahan Bencana: Membangun pusat data dengan struktur yang tahan terhadap bencana alam. Ini termasuk penggunaan material bangunan yang kuat, sistem proteksi petir, dan sistem pendukung daya yang redundan (misalnya, UPS dan generator).

- Implementasi Sistem Pendingin yang Handal: Memastikan sistem pendingin yang efektif untuk mencegah overheating peralatan TI. Sistem pendingin yang redundan dan mampu beroperasi selama pemadaman listrik sangat penting.

- Proteksi Fisik: Mengamankan infrastruktur TI dengan sistem keamanan fisik seperti kontrol akses, kamera pengawas, dan pagar pembatas untuk mencegah akses yang tidak sah dan tindakan perusakan.

- Penggunaan Teknologi Pemantauan Lingkungan: Memasang sensor dan sistem pemantauan untuk memantau kondisi lingkungan seperti suhu, kelembaban, dan getaran. Hal ini memungkinkan deteksi dini potensi masalah dan tindakan pencegahan yang cepat.

- Penyimpanan Data di Lokasi yang Berbeda: Melakukan penyimpanan data di beberapa lokasi yang berbeda (offsite) untuk memastikan ketersediaan data jika terjadi kerusakan pada lokasi utama.

Pemulihan Bencana yang Komprehensif

Pemulihan bencana adalah proses untuk mengembalikan infrastruktur TI dan layanan bisnis ke kondisi operasional setelah terjadi bencana. Strategi pemulihan bencana yang komprehensif bertujuan untuk meminimalkan waktu henti (downtime) dan memastikan kelangsungan bisnis.

- Rencana Pemulihan Bencana (DRP): Menyusun dokumen DRP yang rinci yang mencakup prosedur, tanggung jawab, dan sumber daya yang diperlukan untuk memulihkan sistem TI setelah bencana.

- Backup Data yang Teratur: Melakukan pencadangan data secara berkala (harian, mingguan, atau bulanan) dan menyimpan salinan cadangan di lokasi yang aman dan terpisah dari lokasi utama.

- Disaster Recovery Site: Membangun atau menyewa lokasi pemulihan bencana (disaster recovery site) yang berfungsi sebagai tempat cadangan untuk infrastruktur TI. Lokasi ini dapat berupa pusat data cadangan, server cadangan, atau solusi cloud-based.

- Prosedur Pemulihan yang Jelas: Menetapkan prosedur langkah demi langkah yang jelas dan terstruktur untuk memulihkan sistem TI. Prosedur ini harus mencakup aktivasi disaster recovery site, pemulihan data, dan pengujian sistem.

- Komunikasi yang Efektif: Membangun sistem komunikasi yang efektif untuk memastikan informasi yang akurat dan tepat waktu kepada semua pemangku kepentingan, termasuk karyawan, pelanggan, dan mitra bisnis.

- Uji Coba Rutin: Melakukan uji coba (disaster recovery drill) secara berkala untuk menguji efektivitas DRP dan mengidentifikasi potensi kelemahan.

Contoh Penerapan Teknologi dan Solusi Pemulihan Bencana

Berbagai teknologi dan solusi dapat mendukung pemulihan bencana. Pemilihan solusi yang tepat bergantung pada kebutuhan bisnis, anggaran, dan tingkat toleransi terhadap waktu henti.

- Backup dan Recovery: Menggunakan solusi backup dan recovery seperti backup berbasis cloud, snapshot, dan replikasi data untuk melindungi data dan memungkinkan pemulihan yang cepat. Contoh: Veeam, Commvault.

- Disaster Recovery as a Service (DRaaS): Memanfaatkan layanan DRaaS untuk memindahkan infrastruktur TI ke lingkungan cloud. DRaaS menawarkan solusi pemulihan bencana yang terkelola dan hemat biaya. Contoh: AWS Cloud, Microsoft Azure Site Recovery.

- High Availability (HA): Menerapkan solusi HA seperti clustering server dan redundansi untuk memastikan ketersediaan sistem yang tinggi dan meminimalkan waktu henti.

- Virtualisasi: Menggunakan teknologi virtualisasi untuk mempermudah migrasi sistem dan aplikasi ke disaster recovery site.

- Replikasi Data: Menerapkan replikasi data secara real-time atau periodik untuk memastikan data selalu sinkron antara lokasi utama dan disaster recovery site.

Prosedur Uji Coba BCP TI (Disaster Recovery Drill)

Uji coba BCP TI (disaster recovery drill) adalah simulasi bencana yang dirancang untuk menguji efektivitas rencana pemulihan bencana dan mengidentifikasi potensi masalah. Prosedur uji coba harus dilakukan secara berkala dan melibatkan semua pemangku kepentingan.

- Perencanaan:

- Tentukan tujuan uji coba (misalnya, menguji pemulihan aplikasi tertentu, menguji kemampuan komunikasi).

- Tetapkan skenario bencana (misalnya, pemadaman listrik, serangan siber).

- Identifikasi tim yang terlibat dan tanggung jawab masing-masing.

- Tentukan jadwal dan durasi uji coba.

- Persiapan:

- Komunikasikan rencana uji coba kepada semua pemangku kepentingan.

- Siapkan infrastruktur dan data yang diperlukan untuk uji coba.

- Pastikan semua sistem dan aplikasi dalam kondisi operasional.

- Siapkan dokumentasi yang relevan (misalnya, DRP, prosedur pemulihan).

- Pelaksanaan:

- Lakukan simulasi bencana sesuai dengan skenario yang telah ditetapkan.

- Aktifkan prosedur pemulihan bencana.

- Pantau kinerja sistem dan aplikasi selama uji coba.

- Catat semua aktivitas dan hasil uji coba.

- Evaluasi:

- Analisis hasil uji coba untuk mengidentifikasi kelemahan dan area yang perlu ditingkatkan.

- Evaluasi waktu pemulihan, kinerja sistem, dan efektivitas komunikasi.

- Buat laporan hasil uji coba.

- Perbaikan:

- Lakukan perbaikan dan peningkatan pada DRP berdasarkan hasil evaluasi.

- Perbarui dokumentasi yang relevan.

- Lakukan uji coba ulang untuk memastikan efektivitas perbaikan.

Pentingnya Memilih Solusi Pemulihan Bencana yang Tepat

Memilih solusi pemulihan bencana yang tepat adalah keputusan penting yang dapat berdampak signifikan pada kelangsungan bisnis. Pertimbangkan faktor-faktor berikut:

- RTO (Recovery Time Objective): Berapa lama waktu yang dibutuhkan untuk memulihkan sistem dan aplikasi setelah bencana?

- RPO (Recovery Point Objective): Seberapa sering data perlu dicadangkan untuk meminimalkan kehilangan data?

- Anggaran: Berapa anggaran yang tersedia untuk solusi pemulihan bencana?

- Kebutuhan Bisnis: Apa saja aplikasi dan sistem yang paling kritis bagi bisnis?

- Kepatuhan: Apakah ada persyaratan kepatuhan yang harus dipenuhi (misalnya, HIPAA, GDPR)?

Pilihlah solusi yang sesuai dengan kebutuhan bisnis, anggaran, dan tingkat toleransi terhadap waktu henti. Lakukan evaluasi dan pengujian secara berkala untuk memastikan efektivitas solusi yang dipilih.

Strategi Mitigasi dan Pemulihan Serangan Siber

Dalam dunia yang semakin terhubung secara digital, serangan siber menjadi ancaman serius bagi keberlangsungan bisnis. Perencanaan Keberlangsungan Bisnis (BCP) TI harus secara komprehensif mencakup strategi untuk mengurangi dampak serangan siber dan memastikan pemulihan yang cepat. Berikut adalah beberapa strategi yang perlu diperhatikan.

Memperkuat Pertahanan Terhadap Serangan Siber

Memperkuat pertahanan siber melibatkan penerapan berbagai lapisan keamanan untuk melindungi aset informasi. Pendekatan berlapis ini meningkatkan kesulitan bagi penyerang untuk menembus sistem dan jaringan. Berikut adalah beberapa langkah kunci untuk memperkuat pertahanan:

- Implementasi Firewall dan Sistem Intrusion Detection/Prevention (IDS/IPS): Firewall berfungsi sebagai penghalang pertama, memfilter lalu lintas jaringan berdasarkan aturan yang telah ditetapkan. IDS/IPS memantau aktivitas jaringan dan sistem untuk mendeteksi serta mencegah potensi serangan.

- Penggunaan Autentikasi Multifaktor (MFA): MFA menambahkan lapisan keamanan tambahan dengan mengharuskan pengguna untuk memverifikasi identitas mereka melalui lebih dari satu metode, seperti kata sandi dan kode yang dikirimkan ke perangkat seluler.

- Pembaruan Perangkat Lunak dan Patching: Secara teratur memperbarui perangkat lunak dan mengaplikasikan patch keamanan untuk menambal kerentanan yang diketahui. Proses ini harus otomatis dan terkelola dengan baik.

- Pelatihan Kesadaran Keamanan Siber: Melatih karyawan tentang praktik keamanan terbaik, termasuk pengenalan phishing, penggunaan kata sandi yang kuat, dan perilaku aman dalam jaringan.

- Enkripsi Data: Menerapkan enkripsi untuk melindungi data sensitif baik saat disimpan maupun saat transit. Hal ini memastikan bahwa data tetap tidak dapat dibaca bahkan jika terjadi pelanggaran keamanan.

Strategi Respons Insiden Siber yang Efektif

Respons insiden siber yang efektif adalah kunci untuk meminimalkan dampak serangan. Strategi ini harus terstruktur dan responsif untuk memastikan penanganan yang cepat dan tepat. Berikut adalah elemen penting dari strategi respons insiden:

- Penyusunan Rencana Respons Insiden: Rencana ini harus merinci langkah-langkah yang harus diambil dalam menanggapi berbagai jenis serangan siber, termasuk kontak darurat, prosedur eskalasi, dan peran serta tanggung jawab.

- Pembentukan Tim Respons Insiden: Membentuk tim khusus yang bertanggung jawab untuk mengelola insiden siber. Tim ini harus terdiri dari individu dengan keterampilan dan pengalaman yang relevan, seperti ahli forensik digital, analis keamanan, dan perwakilan hukum.

- Isolasi Sistem yang Terpengaruh: Segera mengisolasi sistem yang terpengaruh untuk mencegah penyebaran serangan. Hal ini dapat melibatkan pemutusan koneksi jaringan atau mematikan server yang terinfeksi.

- Analisis dan Investigasi Forensik: Melakukan analisis forensik untuk mengidentifikasi penyebab serangan, lingkup dampaknya, dan metode yang digunakan oleh penyerang.

- Komunikasi dan Pelaporan: Mengkomunikasikan insiden kepada pemangku kepentingan yang relevan, termasuk manajemen, karyawan, pelanggan, dan otoritas hukum. Pelaporan yang tepat waktu dan akurat sangat penting untuk menjaga kepercayaan dan mematuhi peraturan.

Implementasi Teknologi dan Praktik Terbaik untuk Deteksi dan Pencegahan Serangan Siber

Deteksi dan pencegahan serangan siber yang efektif memerlukan kombinasi teknologi canggih dan praktik terbaik. Penerapan yang tepat dapat secara signifikan mengurangi risiko dan dampak serangan. Beberapa contohnya adalah:

- Sistem Deteksi Anomali Berbasis Perilaku (Behavior-Based Anomaly Detection): Menggunakan teknologi yang menganalisis perilaku pengguna dan sistem untuk mengidentifikasi aktivitas yang mencurigakan atau tidak biasa.

- Security Information and Event Management (SIEM): Mengumpulkan dan menganalisis data log dari berbagai sumber untuk mendeteksi ancaman dan memberikan visibilitas yang komprehensif ke dalam aktivitas keamanan.

- Endpoint Detection and Response (EDR): Solusi yang memantau aktivitas pada endpoint (seperti laptop dan desktop) untuk mendeteksi dan merespons ancaman secara real-time.

- Penerapan Zero Trust Architecture: Memastikan bahwa semua pengguna dan perangkat, baik di dalam maupun di luar jaringan, harus diverifikasi sebelum mendapatkan akses ke sumber daya.

- Penggunaan Honeypot: Menyiapkan honeypot untuk memancing penyerang dan mengumpulkan informasi tentang taktik dan teknik mereka.

Pemulihan Data dan Sistem Setelah Serangan Siber

Pemulihan yang cepat dan efisien setelah serangan siber sangat penting untuk meminimalkan waktu henti dan dampak finansial. Proses pemulihan harus terencana dengan baik dan diuji secara berkala. Berikut adalah beberapa langkah kunci dalam proses pemulihan:

- Pemulihan Data dari Cadangan: Memulihkan data dari cadangan yang aman dan terverifikasi. Pastikan cadangan disimpan di lokasi yang terpisah dan dilindungi dari akses yang tidak sah.

- Pemulihan Sistem Operasi dan Aplikasi: Memulihkan sistem operasi dan aplikasi ke keadaan yang berfungsi. Hal ini mungkin melibatkan instalasi ulang sistem atau penggunaan citra sistem yang telah disimpan sebelumnya.

- Verifikasi Integritas Data: Memastikan bahwa data yang dipulihkan tidak rusak atau terinfeksi malware. Lakukan pemeriksaan integritas data secara menyeluruh.

- Pengujian dan Validasi: Menguji sistem dan aplikasi yang dipulihkan untuk memastikan bahwa mereka berfungsi dengan benar sebelum dikembalikan ke operasi penuh.

- Pemantauan Pasca-Pemulihan: Memantau sistem dan jaringan secara ketat setelah pemulihan untuk mendeteksi potensi aktivitas yang mencurigakan atau serangan ulang.

Rekomendasi untuk Meningkatkan Kesadaran Keamanan Siber di Kalangan Karyawan

Karyawan adalah lini pertahanan pertama dalam menghadapi serangan siber. Meningkatkan kesadaran keamanan siber di kalangan karyawan sangat penting untuk mengurangi risiko serangan. Berikut adalah beberapa rekomendasi:

- Pelatihan Kesadaran Keamanan Siber Berkelanjutan: Menyelenggarakan pelatihan rutin tentang praktik keamanan terbaik, termasuk pengenalan phishing, penggunaan kata sandi yang kuat, dan pengenalan ancaman siber terbaru.

- Simulasi Phishing: Melakukan simulasi phishing secara berkala untuk menguji kesadaran karyawan dan mengidentifikasi area yang perlu ditingkatkan.

- Komunikasi yang Jelas dan Teratur: Menyampaikan informasi keamanan siber secara jelas dan teratur melalui email, buletin, atau platform komunikasi internal.

- Membangun Budaya Keamanan: Mendorong budaya di mana keamanan siber menjadi tanggung jawab semua orang. Hal ini melibatkan mendorong karyawan untuk melaporkan aktivitas yang mencurigakan dan memberikan umpan balik tentang praktik keamanan.

- Insentif dan Pengakuan: Memberikan insentif atau pengakuan kepada karyawan yang menunjukkan perilaku keamanan yang baik.

Perencanaan dan Implementasi BCP TI

Setelah memahami ancaman, risiko, dan strategi mitigasi, langkah selanjutnya adalah menyusun dan mengimplementasikan rencana keberlangsungan bisnis TI (BCP) yang efektif. Proses ini melibatkan penyusunan rencana yang komprehensif, pengujian berkala, dan integrasi dengan rencana keberlangsungan bisnis secara keseluruhan. Tujuannya adalah memastikan bahwa operasional TI dapat pulih dengan cepat dan efisien setelah terjadi gangguan, baik akibat bencana alam maupun serangan siber.

Tahapan dalam Menyusun Rencana Keberlangsungan Bisnis TI yang Komprehensif

Penyusunan rencana BCP TI yang komprehensif melibatkan beberapa tahapan penting. Setiap tahapan ini saling terkait dan berkontribusi pada efektivitas keseluruhan rencana.

- Analisis Dampak Bisnis (BIA): Tahap ini melibatkan identifikasi fungsi bisnis yang kritis dan dampak finansial serta operasional yang mungkin terjadi akibat gangguan pada fungsi-fungsi tersebut. BIA membantu menentukan prioritas pemulihan dan sumber daya yang dibutuhkan.

- Penilaian Risiko: Lakukan penilaian risiko untuk mengidentifikasi potensi ancaman dan kerentanan yang dapat mengganggu operasional TI. Penilaian risiko mencakup evaluasi probabilitas terjadinya ancaman dan dampak yang mungkin ditimbulkan.

- Pengembangan Strategi: Berdasarkan hasil BIA dan penilaian risiko, kembangkan strategi pemulihan yang tepat. Strategi ini meliputi pemilihan lokasi pemulihan, metode backup dan recovery, serta prosedur komunikasi.

- Penyusunan Rencana: Susun rencana BCP TI yang mendetail, mencakup prosedur pemulihan, tanggung jawab personel, daftar kontak darurat, dan instruksi langkah demi langkah untuk mengatasi berbagai skenario gangguan.

- Pengujian dan Pelatihan: Lakukan pengujian berkala terhadap rencana BCP TI untuk memastikan keefektifannya. Libatkan semua personel yang terlibat dalam pelatihan untuk memahami peran dan tanggung jawab masing-masing.

- Pemeliharaan dan Pembaruan: Tinjau dan perbarui rencana BCP TI secara berkala untuk memastikan relevansi dan keefektifannya. Perubahan pada infrastruktur TI, personel, atau lingkungan bisnis harus tercermin dalam rencana.

Contoh Template Rencana BCP TI yang Dapat Disesuaikan

Template rencana BCP TI menyediakan kerangka kerja dasar yang dapat disesuaikan dengan kebutuhan spesifik organisasi. Berikut adalah contoh elemen-elemen kunci yang biasanya terdapat dalam template BCP TI:

- Tujuan dan Ruang Lingkup: Menyatakan tujuan dari rencana BCP TI dan lingkup infrastruktur dan layanan TI yang dicakup.

- Tim Penanggulangan Bencana: Identifikasi anggota tim, peran, dan tanggung jawab mereka dalam menanggapi gangguan.

- Prosedur Komunikasi: Rincian tentang bagaimana komunikasi akan dilakukan selama dan setelah gangguan, termasuk daftar kontak darurat.

- Prosedur Pemulihan: Langkah-langkah rinci untuk memulihkan sistem, aplikasi, dan data TI yang penting.

- Rencana Backup dan Recovery: Strategi untuk melakukan backup data secara teratur dan prosedur untuk memulihkan data dari backup.

- Lokasi Pemulihan: Identifikasi lokasi alternatif untuk melanjutkan operasi TI jika lokasi utama tidak tersedia.

- Prosedur Pengujian dan Pemeliharaan: Jadwal dan prosedur untuk menguji dan memelihara rencana BCP TI.

- Lampiran: Termasuk daftar inventaris aset TI, daftar kontak darurat, dan dokumen pendukung lainnya.

Prosedur untuk Melakukan Pengujian dan Pemeliharaan Rencana BCP TI secara Berkala

Pengujian dan pemeliharaan yang teratur adalah kunci untuk memastikan efektivitas rencana BCP TI. Prosedur yang baik harus mencakup berbagai jenis pengujian dan kegiatan pemeliharaan.

- Pengujian Meja (Desk Check): Anggota tim BCP meninjau rencana dan membahas skenario hipotetis untuk mengidentifikasi potensi kelemahan atau celah.

- Pengujian Paralel (Parallel Test): Sistem cadangan diaktifkan secara bersamaan dengan sistem utama untuk memverifikasi fungsionalitas dan kinerja.

- Pengujian Penuh (Full Test): Simulasi gangguan nyata untuk menguji seluruh rencana BCP TI, termasuk pemulihan data dan aplikasi.

- Latihan (Drill): Latihan berkala untuk melatih tim dalam merespons berbagai skenario gangguan.

- Pemeliharaan Dokumen: Tinjau dan perbarui rencana BCP TI secara berkala, minimal sekali setahun atau ketika ada perubahan signifikan pada infrastruktur TI atau lingkungan bisnis.

- Pemeliharaan Sistem: Pastikan sistem backup dan recovery berfungsi dengan baik, termasuk pengujian backup secara berkala.

Daftar Checklist yang Harus Dipenuhi Sebelum dan Sesudah Uji Coba BCP TI

Checklist yang komprehensif membantu memastikan bahwa uji coba BCP TI dilakukan secara efektif dan efisien. Checklist ini harus mencakup persiapan sebelum uji coba dan tindakan setelah uji coba.

Sebelum Uji Coba:

- Perencanaan: Tentukan tujuan uji coba, skenario yang akan diuji, dan jadwal pelaksanaan.

- Komunikasi: Beritahu semua pihak yang terlibat tentang uji coba dan instruksi yang jelas.

- Persiapan Infrastruktur: Pastikan semua sistem dan aplikasi yang akan diuji berfungsi dengan baik.

- Backup Data: Lakukan backup data sebelum uji coba untuk mencegah kehilangan data.

- Dokumentasi: Siapkan dokumentasi yang lengkap tentang prosedur uji coba.

Sesudah Uji Coba:

- Evaluasi: Evaluasi hasil uji coba, termasuk identifikasi masalah dan area yang perlu ditingkatkan.

- Dokumentasi: Catat semua temuan dan rekomendasi.

- Perbaikan: Lakukan perbaikan pada rencana BCP TI berdasarkan hasil evaluasi.

- Pelatihan: Berikan pelatihan tambahan kepada personel jika diperlukan.

- Laporan: Buat laporan lengkap tentang uji coba dan distribusikan kepada pemangku kepentingan yang relevan.

Cara Mengintegrasikan BCP TI dengan Rencana Keberlangsungan Bisnis secara Keseluruhan

Integrasi BCP TI dengan rencana keberlangsungan bisnis secara keseluruhan sangat penting untuk memastikan respons yang terkoordinasi dan efektif terhadap gangguan. Integrasi ini melibatkan beberapa langkah kunci.

- Selaraskan Tujuan: Pastikan tujuan BCP TI selaras dengan tujuan keseluruhan rencana keberlangsungan bisnis.

- Koordinasi Tim: Libatkan tim BCP TI dalam tim keberlangsungan bisnis secara keseluruhan dan tetapkan peran dan tanggung jawab yang jelas.

- Berbagi Informasi: Bagikan informasi yang relevan antara tim BCP TI dan tim keberlangsungan bisnis, termasuk hasil BIA, penilaian risiko, dan rencana pemulihan.

- Prosedur Terpadu: Kembangkan prosedur terpadu untuk merespons berbagai jenis gangguan, termasuk bencana alam, serangan siber, dan kegagalan sistem.

- Pengujian Terpadu: Lakukan pengujian terpadu yang melibatkan semua aspek rencana keberlangsungan bisnis, termasuk BCP TI.

- Komunikasi Terpadu: Gunakan saluran komunikasi yang sama untuk semua tim yang terlibat dalam penanggulangan bencana.

Teknologi dan Solusi Pendukung BCP TI

Dalam dunia bisnis yang semakin bergantung pada teknologi, keberlangsungan operasional menjadi kunci utama. Bencana alam, serangan siber, atau kegagalan sistem dapat mengganggu bahkan menghentikan aktivitas bisnis. Oleh karena itu, pemilihan dan implementasi teknologi yang tepat sangat krusial untuk mendukung Business Continuity Planning (BCP) TI. Teknologi ini berperan penting dalam memastikan data dan sistem tetap aman, serta memungkinkan pemulihan yang cepat dan efisien jika terjadi gangguan.

Peran Penting Backup Data dan Sistem

Backup data dan sistem adalah fondasi utama dari BCP TI yang efektif. Proses ini melibatkan pembuatan salinan data dan sistem secara berkala, yang disimpan di lokasi yang aman dan terpisah dari sistem utama. Tujuannya adalah untuk memastikan ketersediaan data dan sistem bahkan ketika terjadi kerusakan atau kehilangan data di sistem utama.

- Pemulihan Cepat: Backup memungkinkan pemulihan data dan sistem yang cepat setelah insiden.

- Minimalkan Downtime: Dengan adanya backup, downtime dapat diminimalkan, mengurangi dampak finansial dan operasional.

- Perlindungan Data: Backup melindungi data dari berbagai ancaman, termasuk kerusakan perangkat keras, kesalahan manusia, serangan siber, dan bencana alam.

- Kepatuhan: Backup membantu organisasi memenuhi persyaratan kepatuhan terhadap regulasi terkait penyimpanan dan perlindungan data.

Solusi Disaster Recovery (DR) dan Perbandingannya

Disaster Recovery (DR) adalah proses dan prosedur yang dirancang untuk memulihkan infrastruktur TI setelah bencana. Terdapat berbagai jenis solusi DR, masing-masing dengan karakteristik dan tingkat kompleksitas yang berbeda.

- Backup and Restore: Solusi paling dasar, melibatkan pencadangan data secara berkala dan pemulihan dari backup saat terjadi bencana. Proses pemulihan bisa memakan waktu cukup lama.

- Hot Site: Fasilitas cadangan yang siap digunakan dengan infrastruktur TI yang identik dengan lingkungan produksi. Pemulihan dapat dilakukan dengan cepat, namun biaya investasi dan operasionalnya tinggi.

- Warm Site: Fasilitas cadangan yang memiliki infrastruktur TI yang siap, namun mungkin memerlukan konfigurasi tambahan sebelum dapat digunakan. Waktu pemulihan lebih cepat daripada backup and restore, namun lebih lambat dari hot site.

- Cold Site: Fasilitas cadangan yang hanya menyediakan ruang dan infrastruktur dasar. Perusahaan harus menyediakan dan mengkonfigurasi perangkat keras dan perangkat lunak sendiri. Biaya lebih rendah, namun waktu pemulihan paling lama.

- Disaster Recovery as a Service (DRaaS): Solusi berbasis cloud yang menyediakan infrastruktur, platform, dan aplikasi untuk pemulihan bencana. Menawarkan fleksibilitas dan skalabilitas, serta mengurangi biaya investasi awal.

Manfaat Solusi Cloud untuk Mendukung BCP TI

Solusi cloud menawarkan berbagai manfaat signifikan dalam mendukung BCP TI. Kemampuan cloud untuk menyediakan sumber daya yang fleksibel, skalabel, dan terkelola menjadikannya pilihan yang menarik bagi banyak organisasi.

- Skalabilitas: Cloud memungkinkan organisasi untuk dengan mudah meningkatkan atau mengurangi sumber daya sesuai kebutuhan, memastikan ketersediaan sumber daya yang cukup selama dan setelah bencana.

- Efisiensi Biaya: Model pembayaran pay-as-you-go mengurangi biaya investasi awal dan biaya operasional, serta mengoptimalkan penggunaan sumber daya.

- Aksesibilitas: Data dan sistem dapat diakses dari mana saja dan kapan saja, memastikan kelangsungan bisnis bahkan ketika lokasi utama terdampak.

- Otomatisasi: Cloud menyediakan alat otomatisasi untuk pencadangan, replikasi, dan pemulihan data, mengurangi waktu pemulihan dan meminimalkan intervensi manual.

- Keamanan: Penyedia layanan cloud biasanya menawarkan infrastruktur keamanan yang kuat, termasuk enkripsi data, kontrol akses, dan pemantauan keamanan.

Perbandingan Solusi On-Premise, Cloud, dan Hybrid untuk BCP TI

Pemilihan solusi BCP TI yang tepat bergantung pada kebutuhan, anggaran, dan toleransi risiko organisasi. Tabel berikut memberikan perbandingan antara solusi on-premise, cloud, dan hybrid.

| Solusi | Keuntungan | Kerugian | Penggunaan Terbaik |

|---|---|---|---|

| On-Premise | Kontrol penuh atas data dan infrastruktur, keamanan data yang tinggi (dengan konfigurasi yang tepat), kepatuhan terhadap regulasi tertentu. | Biaya investasi awal yang tinggi, biaya operasional yang tinggi (perawatan, energi, dll.), kompleksitas pengelolaan, waktu pemulihan yang lebih lama. | Organisasi dengan kebutuhan keamanan data yang sangat ketat, regulasi yang ketat, dan sumber daya TI yang memadai. |

| Cloud | Skalabilitas dan fleksibilitas, efisiensi biaya (pay-as-you-go), aksesibilitas, otomatisasi, fokus pada bisnis inti. | Ketergantungan pada koneksi internet, kontrol terbatas atas infrastruktur fisik, potensi masalah keamanan (tergantung penyedia layanan). | Organisasi dengan kebutuhan sumber daya yang dinamis, anggaran yang terbatas, dan menginginkan fokus pada bisnis inti. |

| Hybrid | Fleksibilitas (memadukan on-premise dan cloud), optimalisasi biaya, keamanan yang lebih baik (menggabungkan kontrol penuh dan skalabilitas). | Kompleksitas pengelolaan (membutuhkan keahlian yang lebih luas), integrasi sistem yang kompleks. | Organisasi yang ingin menggabungkan keuntungan dari on-premise dan cloud, serta memiliki kebutuhan keamanan dan kepatuhan yang beragam. |

Cara Memilih Teknologi yang Tepat Sesuai Kebutuhan Bisnis

Memilih teknologi yang tepat untuk BCP TI membutuhkan pendekatan yang cermat dan terencana. Berikut adalah beberapa langkah yang dapat diikuti:

- Analisis Kebutuhan Bisnis: Identifikasi Critical Business Functions (CBF) dan Recovery Time Objective (RTO) serta Recovery Point Objective (RPO) untuk setiap CBF.

- Penilaian Risiko: Evaluasi ancaman dan risiko yang mungkin terjadi, termasuk bencana alam, serangan siber, dan kegagalan sistem.

- Evaluasi Pilihan Teknologi: Bandingkan berbagai solusi BCP TI berdasarkan kebutuhan bisnis, anggaran, dan toleransi risiko.

- Rancang Rencana BCP: Buat rencana BCP yang komprehensif, termasuk prosedur pemulihan, peran dan tanggung jawab, serta rencana komunikasi.

- Implementasi dan Pengujian: Implementasikan solusi yang dipilih dan lakukan pengujian secara berkala untuk memastikan efektivitasnya.

- Dokumentasi dan Pelatihan: Dokumentasikan semua prosedur dan berikan pelatihan kepada staf yang relevan.

Aspek Hukum dan Kepatuhan dalam BCP TI

Perencanaan Keberlangsungan Bisnis Teknologi Informasi (BCP TI) bukan hanya tentang memastikan operasional tetap berjalan saat terjadi gangguan, tetapi juga tentang mematuhi kerangka hukum dan regulasi yang berlaku. Kepatuhan ini krusial untuk menghindari sanksi hukum, menjaga reputasi perusahaan, dan memastikan kepercayaan pelanggan. Kegagalan dalam mematuhi persyaratan hukum dapat mengakibatkan konsekuensi finansial yang signifikan, serta merusak citra perusahaan di mata publik.

Persyaratan Hukum dan Regulasi Terkait BCP TI

Berbagai peraturan perundang-undangan mewajibkan organisasi untuk memiliki rencana keberlangsungan bisnis, terutama yang berkaitan dengan data sensitif dan layanan krusial. Beberapa contoh regulasi yang relevan meliputi:

- Undang-Undang Perlindungan Data Pribadi (UU PDP): Memastikan data pribadi pelanggan dan karyawan terlindungi, termasuk dalam skenario bencana atau serangan siber. BCP TI harus mencakup langkah-langkah untuk menjaga kerahasiaan, integritas, dan ketersediaan data pribadi.

- Peraturan Otoritas Jasa Keuangan (OJK): Sektor jasa keuangan memiliki persyaratan khusus terkait BCP TI, termasuk pemulihan sistem dan data kritikal dalam jangka waktu tertentu. Hal ini untuk memastikan stabilitas sistem keuangan dan kepercayaan publik.

- Peraturan Pemerintah (PP) tentang Penyelenggaraan Sistem dan Transaksi Elektronik (PSTE): Regulasi ini mengatur penyelenggaraan sistem elektronik, termasuk aspek keamanan dan keberlangsungan bisnis. Perusahaan harus memastikan sistem elektronik mereka dapat beroperasi secara berkelanjutan, meskipun terjadi gangguan.

- Regulasi Industri Tertentu: Industri seperti kesehatan, energi, dan telekomunikasi memiliki regulasi spesifik yang mewajibkan BCP TI yang komprehensif. Hal ini karena kegagalan layanan di industri-industri ini dapat berdampak luas pada masyarakat.

Kepatuhan Terhadap Standar Industri

Selain mematuhi peraturan perundang-undangan, perusahaan juga perlu mempertimbangkan kepatuhan terhadap standar industri. Standar-standar ini memberikan kerangka kerja yang terstruktur untuk mengembangkan dan mengimplementasikan BCP TI yang efektif. Contohnya adalah:

- ISO 27001: Standar internasional untuk sistem manajemen keamanan informasi. ISO 27001 memberikan kerangka kerja untuk mengelola risiko keamanan informasi, termasuk dalam konteks BCP TI. Kepatuhan terhadap ISO 27001 dapat membantu perusahaan mengidentifikasi dan mengurangi risiko, serta meningkatkan kepercayaan pelanggan.

- NIST Cybersecurity Framework: Kerangka kerja yang dikembangkan oleh National Institute of Standards and Technology (NIST) di Amerika Serikat. Kerangka kerja ini memberikan panduan untuk mengelola risiko keamanan siber, termasuk dalam konteks BCP TI.

- Standar Industri Spesifik: Beberapa industri memiliki standar khusus, seperti standar PCI DSS (Payment Card Industry Data Security Standard) untuk industri kartu kredit. Kepatuhan terhadap standar ini penting untuk memastikan keamanan data dan kepercayaan pelanggan.

Implikasi Hukum dari Kegagalan BCP TI

Kegagalan dalam melaksanakan BCP TI yang efektif dapat memiliki konsekuensi hukum yang serius. Beberapa implikasi hukum yang mungkin terjadi meliputi:

- Sanksi Finansial: Pelanggaran terhadap peraturan perundang-undangan atau standar industri dapat mengakibatkan denda yang signifikan. Besaran denda bervariasi tergantung pada jenis pelanggaran dan yurisdiksi.

- Tuntutan Hukum: Perusahaan dapat menghadapi tuntutan hukum dari pelanggan, karyawan, atau pihak ketiga lainnya yang mengalami kerugian akibat kegagalan BCP TI.

- Pencabutan Izin: Dalam beberapa kasus, kegagalan BCP TI dapat mengakibatkan pencabutan izin operasional perusahaan, terutama jika perusahaan beroperasi di industri yang sangat teregulasi.

- Kerusakan Reputasi: Kegagalan BCP TI dapat merusak reputasi perusahaan dan mengurangi kepercayaan pelanggan. Hal ini dapat berdampak negatif pada kinerja bisnis jangka panjang.

Poin-Poin Penting dalam Kepatuhan Hukum

Untuk memastikan kepatuhan hukum dalam BCP TI, ada beberapa poin penting yang harus diperhatikan:

- Identifikasi dan Penilaian Risiko: Lakukan identifikasi dan penilaian risiko secara komprehensif untuk mengidentifikasi potensi ancaman dan kerentanan yang dapat mempengaruhi keberlangsungan bisnis.

- Kembangkan BCP TI yang Komprehensif: Rencanakan BCP TI yang mencakup semua aspek penting, termasuk pemulihan data, pemulihan sistem, komunikasi, dan pelatihan karyawan.

- Uji Coba dan Evaluasi: Lakukan uji coba BCP TI secara berkala untuk memastikan efektivitasnya. Evaluasi hasil uji coba dan lakukan perbaikan jika diperlukan.

- Dokumentasi: Dokumentasikan semua aspek BCP TI, termasuk kebijakan, prosedur, dan hasil uji coba.

- Pelatihan Karyawan: Berikan pelatihan kepada karyawan tentang peran dan tanggung jawab mereka dalam BCP TI.

- Pemantauan dan Peninjauan: Lakukan pemantauan dan peninjauan BCP TI secara berkala untuk memastikan relevansi dan efektivitasnya.

- Konsultasi dengan Ahli Hukum: Dapatkan nasihat hukum dari ahli untuk memastikan kepatuhan terhadap peraturan perundang-undangan yang berlaku.

Rangkuman Aspek Kunci Kepatuhan dalam BCP TI

Kepatuhan dalam BCP TI memerlukan pendekatan yang komprehensif, mulai dari identifikasi risiko hingga uji coba dan evaluasi berkala. Hal ini mencakup pemenuhan persyaratan hukum dan regulasi, serta kepatuhan terhadap standar industri. Kegagalan dalam mematuhi aspek-aspek ini dapat mengakibatkan sanksi finansial, tuntutan hukum, dan kerusakan reputasi. Oleh karena itu, BCP TI harus dirancang, diimplementasikan, dan dipelihara dengan cermat untuk memastikan keberlangsungan bisnis dan mematuhi kewajiban hukum.

Ringkasan Penutup

Dalam dunia yang serba cepat dan penuh ketidakpastian ini, BCP TI bukanlah sekadar dokumen, melainkan sebuah proses yang berkelanjutan. Dengan memahami pentingnya BCP TI, mengidentifikasi ancaman, merancang strategi yang tepat, dan terus melakukan evaluasi, perusahaan dapat membangun ketahanan yang kuat. Kesimpulannya, investasi pada BCP TI adalah investasi pada masa depan bisnis, memastikan kelangsungan operasional, dan melindungi aset berharga di tengah badai apa pun.